Pour l’achat d’un PC éligible* de la gamme HP Elite équipé de Windows 10 pro, HP recycle votre ancien ordinateur et vous rembourse jusqu’à 250€ HT.

Actualités

EBP – INFORMATIONS DE TVA – NOUVELLE VERSION

La nouvelle version 12.1.0 des solutions de comptabilité EBP sera disponible à partir du 15 octobre Elle intègre une nouvelle déclaration de TVA pour donner […]

WATCHGUARD – Lancement de DNSWatchGO et Passport

WATCHGUARD – Lancement de DNSWatchGO et Passport Nous avons le plaisir de vous annoncer que DNSWatchGO est officiellement disponible DNSWatchGO est un service orienté utilisateur […]

ADEO INFORMATIQUE rejoint le groupe XEFI

Depuis toujours ADEO a établi avec ses clients un véritable lien de confiance pour rendre l’informatique facile, accessible et fiable. Plus qu’une simple relation “client […]

Fin du support d’Office 2013 avec Office 365

Fin du support d’Office 2013 avec Office 365 La connexion depuis les applications Office 2013 aux services Office 365 ne seront plus supportées après le […]

Adeo Informatique, Partenaire du 1er Salon régional de la prévention les 6 et 7 décembre 2019

Adeo Informatique, Partenaire du 1er Salon régional de la prévention les 6 et 7 décembre 2019 Adeo Informatique est partenaire et exposant à la 1ère […]

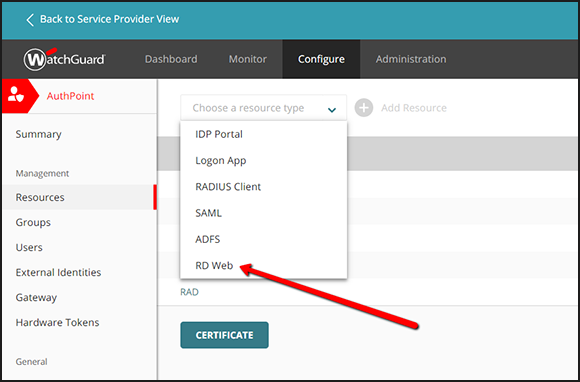

WatchGuard nouveauté : Agent RD Web d’AuthPoint

WatchGuard nouveauté : Agent RD Web d’AuthPoint Cet agent permet aux utilisateurs de mettre à profit la solution MFA lorsqu’ils se connectent à des applications […]

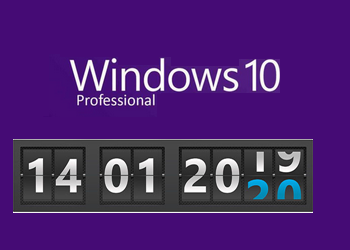

La fin du support Windows 7 est programmée au 14 janvier 2020

Préparez vous pour la fin du support Windows 7 ! La fin du support Windows 7 signifie : Plus de mise à jour de sécurité […]

Collectivités locales, Dé-publication de la note d’information du 05/04/2016 relative à l’informatique dans le cloud

Dé-publication de la note d’information du 5 avril 2016 relative à l’informatique en nuage à destinations des collectivités territoriales.

Office 365 – Confidentialité. Sécurité – Les réponses à vos questions

Sur ce lien Microsoft vous informe quelles sont les règles en matière de gestion de la Confidentialité, de la Sécurité, et du Contrôle de vos données dans Office 365